Falla en app de Antel dejó al descubierto datos personales de 5 mil clientes

Una vulnerabilidad de la app MiAntel dejó al descubierto datos personales de al menos 5 mil clientes.

La información fue colgada en un foro de hackers y en una plataforma en internet y puesta a disposición de forma gratuita.

El fallo en esa app –en la que se puede asociar los servicios de Antel, móvil, fijo y de Internet para consultar su saldo, ver el consumo, ver cuándo vence una factura y el monto a pagar– lo detectó hace cinco semanas un usuario llamado @ciberactivistaa en Twitter, informó el periodista Eduardo Preve y confirmó Cromo. Este experto en ciberseguridad publicó el agujero informático en sus redes sociales.

Su reporte fue retuiteado por el hacker "de sombrero blanco" Mauro Eldritch, quien ha revelado otros ciberataques a instituciones públicas uruguayas como el INAU, el Ministerio de Transporte, entre otros.

Se trató de 5.259 archivos que tenían datos como la cédula de identidad, número de teléfono, tipo de contrato (corporativo o personal), tipo de abono (prepago u otro plan) e información sobre el uso de la línea (cuántos minutos disponibles tenía cada usuario, por ejemplo).

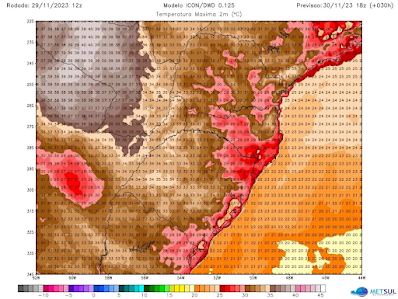

El experto que reveló la vulnerabilidad mostró una imagen donde se observa cómo fue detectada esa vulnerabilidad el pasado 26 de abril.

@ciberactivistaa

La imagen subida por @ciberactivistaa sobre cómo encontró el agujero informático en la app MiAntel

Según contaron ambos expertos, la vulnerabilidad fue corregida horas más tarde por Antel.

El usuario @Ciberactivistaa contó a Cromo que analiza a las principales empresas e instituciones públicas de Uruguay. "Suele ser habitual que las empresas dejen más de lado las aplicaciones móviles", indicó a Cromo. "La gravedad es muy alta en este caso", agregó.

La respuesta de Antel ante el hecho

Desde Antel ratificaron la información que dio el experto en ciberseguridad. "Podemos confirmar que los datos publicados días atrás son los obtenidos a través de un acceso no autorizado a la aplicación MiAntel", señalaron.

Inés Guimaraens

"Este acceso no autorizado, en su momento, fue inmediatamente subsanado por nuestros equipos técnicos. Son 5259 registros que incluyen datos administrativos de contratos. Dichos datos se hicieron públicos por fuentes anónimas en un foro de internet de libre acceso y cuya descarga también era libre", agregaron en un comunicado

Dónde fueron publicados los datos?

Un mes después, esos datos aparecieron publicados por un "rusoparlante en un foro especializado rusófono", según aseguró Eldritch. Se ofrecían de manera gratuita.

Además de a ese foro, esos datos aparecieron en un portal. Se trata de una plataforma en línea gratuita que permite a usuarios cargar, almacenar y compartir archivos de forma anónima. Es una plataforma popular para compartir archivos de gran tamaño, ya que no requiere que los usuarios se registren ni revelen su identidad para utilizar el servicio.

¿Por qué es riesgoso que se publiquen estos datos de Antel?

Los expertos en ciberseguridad suelen hablar de lo sensible que son los datos personales de los usuarios.

Primero, pueden ser de utilidad comercial. En algún sentido para la competencia de Antel: para entender mejor qué tipo de contrato tienen los clientes, intentar contactarlo y ofrecerle algo mejor. También sirve para que cualquiera, sin importar quién, pueda armar una base de datos comercial con algún fin.

Creative Commons

Los actores maliciosos son los más interesados en estos datos. Esta información filtrada les sirve para hacer "Spear phishing". Al tener datos concretos de, por ejemplo, un cliente corporativo pueden hacer ataques más específicos a blancos "jugosos", explicó a Cromo Mauro Eldritch.

En lugar de enviar correos electrónicos o mensajes genéricos a un gran número de personas, como en el phishing tradicional, el spear phishing se dirige a un individuo o a un grupo específico de personas.

El objetivo del spear phishing es engañar a las víctimas haciéndoles creer que el remitente es alguien de confianza o una organización legítima. Los atacantes investigan y recopilan información detallada sobre las víctimas, como su nombre, cargo, dirección de correo electrónico o incluso intereses personales, para personalizar los mensajes y hacerlos más creíbles.

Comentarios

Publicar un comentario